目录

如何制定全面的供应商保密管理方案以保护企业信息安全?

楚耀辉

·

2025-06-12 19:17:12

阅读6分钟

已读2756次

在数字化时代,企业信息泄露的风险日益增加,一个完善的供应商保密管理方案至关重要。本文将为您揭示如何通过明确保密范围、签订协议、建立访问控制及定期审查等步骤,有效保护企业的核心竞争力,规避法律风险,并提升企业形象。同时,结合实际案例和未来趋势,助您构建更高效的保密管理体系。

用户关注问题

供应商保密管理方案的核心要素有哪些?

假如您正在为公司设计一套供应商保密管理方案,但不知道从哪些方面入手,那您可能会问:供应商保密管理方案的核心要素到底有哪些呢?

供应商保密管理方案的核心要素主要包括以下几个方面:

- 明确保密范围:首先需要确定哪些信息属于保密内容,例如技术资料、客户数据或财务信息等。

- 制定保密协议:与供应商签订详细的保密协议(NDA),确保双方对保密义务达成一致。

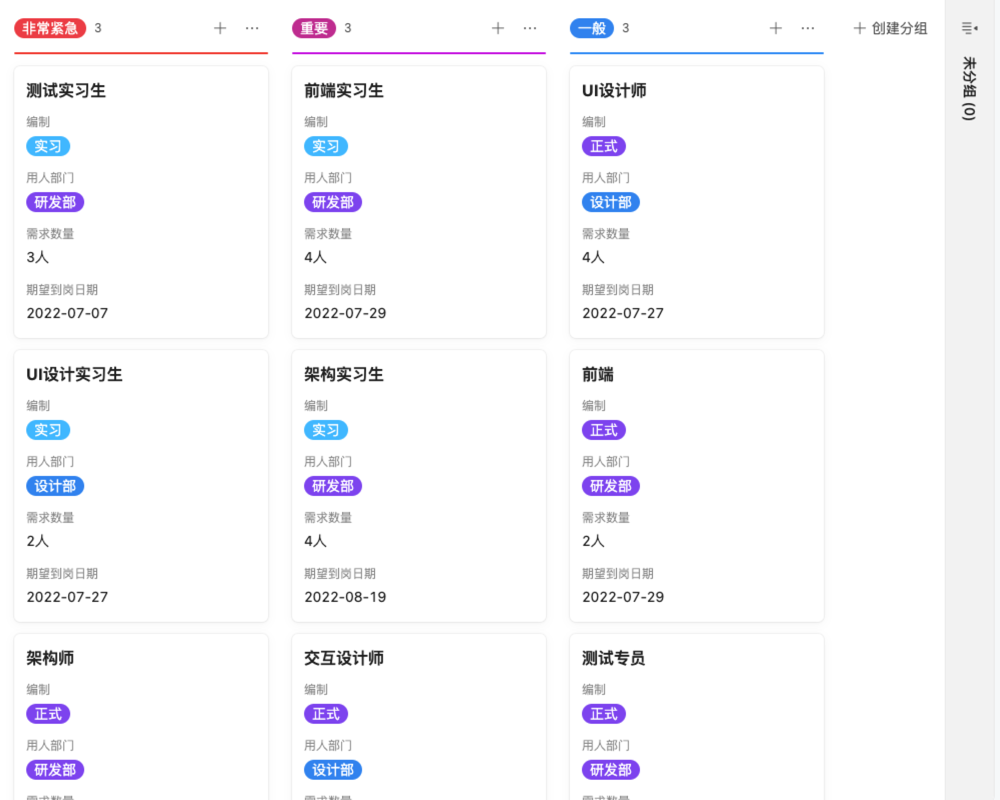

- 分级管理机制:根据信息的重要性和敏感程度,将保密信息分为不同等级,并采取相应的保护措施。

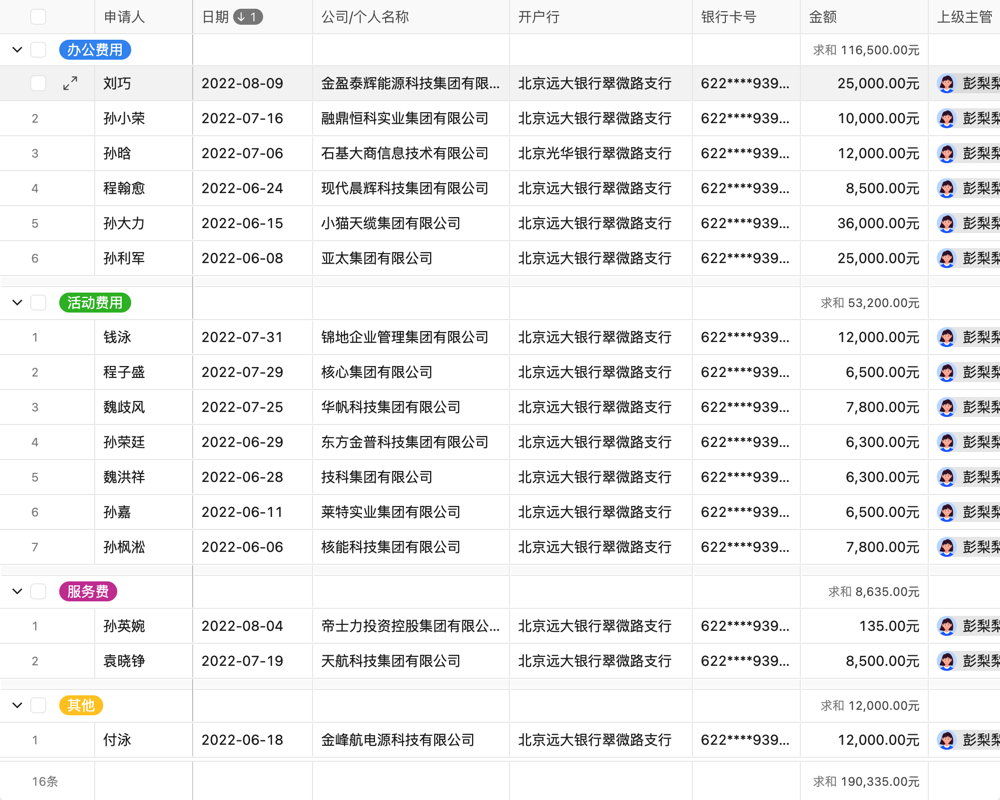

- 权限控制:限制供应商访问内部系统的权限,仅提供完成工作所需的最小权限。

- 监督与审计:定期检查供应商是否遵守保密规定,并记录所有涉及保密信息的操作。

- 退出机制:在合作结束时,确保供应商归还或销毁所有涉及保密的信息。

如果您希望了解更多细节,可以尝试点击免费注册试用我们的保密管理工具,帮助您更好地落地这些核心要素。

如何评估供应商保密管理方案的有效性?

假设您的企业已经实施了一套供应商保密管理方案,但不确定它是否真正有效,您可能会问:怎样才能评估这套方案的效果呢?

评估供应商保密管理方案的有效性可以从以下几个维度进行分析:

- 合规性检查:审查供应商是否严格遵守了保密协议中的条款。

- 风险评估:通过SWOT分析识别潜在的内外部威胁和漏洞,判断当前方案是否能有效应对。

- 员工反馈:收集供应商及其内部员工对保密流程的意见,了解执行过程中的问题。

- 技术检测:利用专业的信息安全工具,检测是否存在未授权访问或数据泄露的情况。

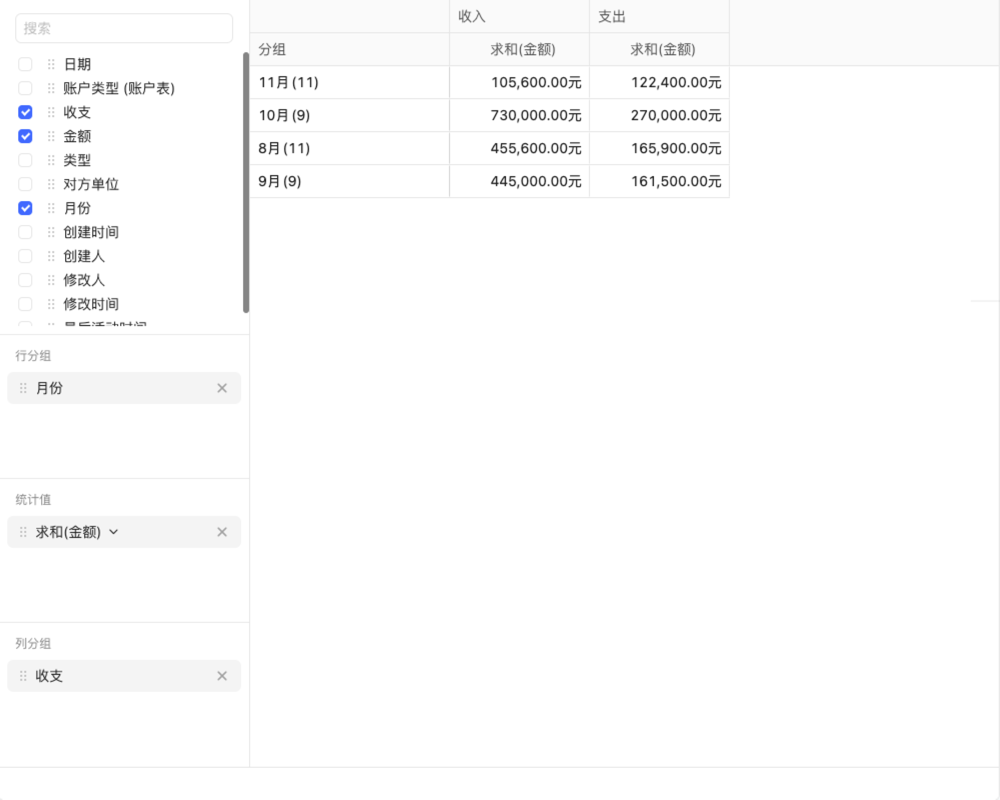

- 绩效指标:设定KPI(如信息泄露次数、违规操作数量等),定期衡量方案的表现。

为了更高效地评估方案效果,您可以预约演示我们的专业保密管理解决方案,获得定制化的建议。

供应商保密管理方案中常见的挑战有哪些?

如果您负责制定供应商保密管理方案,但遇到了一些困难,比如不知道如何平衡效率与安全性,您可能会好奇:制定这类方案时通常会面临哪些挑战呢?

在制定供应商保密管理方案时,常见的挑战包括:

| 挑战 | 原因 | 解决方法 |

|---|---|---|

| 信息共享与保密的矛盾 | 供应商需要一定信息来完成任务,但过多共享可能增加泄露风险。 | 通过分级管理和权限控制,仅提供必要信息。 |

| 供应商配合度不足 | 部分供应商可能忽视保密要求或缺乏相关意识。 | 加强培训和沟通,明确违约后果。 |

| 技术防护不足 | 传统手段难以应对日益复杂的网络攻击。 | 引入先进的加密技术和监控系统。 |